你是否在站长统计后台发现过一个完全陌生的域名,但它带来的访问却消耗着你的服务器资源?当你打开这个域名,震惊地发现它竟然完整地镜像(克隆)了你的网站!这便是典型的“域名恶意解析”或“域名恶意镜像”,是许多站长都会遇到的糟心事。

这种行为不仅会分散你网站的权重和流量,严重影响SEO排名,还可能让你的服务器IP暴露在风险之下,甚至被搜索引擎误判为重复内容而导致降权。

别担心,本文将为你提供一套基于Nginx和宝塔面板(BT Panel)的终极解决方案,通过简单几步设置,让你彻底告别恶意解析的困扰。

问题根源:为什么恶意域名能访问我的网站?

问题的根源在于,当一个域名通过DNS解析到你的服务器IP地址时,如果你的Web服务器(如Nginx)没有进行明确的域名识别和限制,它会默认地将访问请求交给服务器上的某个站点处理。如果你的服务器上只有一个网站,那么这个网站就成了“默认”的响应对象。

简单来说,Nginx默认配置下像一个“老好人”,对任何指向它IP的访问请求都来者不拒,从而让恶意域名钻了空子。

解决思路:建立“门卫”,只放行自己的域名

我们的核心策略是,在Nginx中设立一个“门卫”——即一个默认站点(Default Site)。这个默认站点将捕获所有未被你授权的域名(包括恶意域名和直接通过IP的访问),然后直接给它一个“闭门羹”(如返回444错误或拒绝连接),而你自己的合法域名则可以畅通无阻地正常访问。

宝塔面板实战操作步骤

在宝塔面板上操作,我们无需手动修改复杂的配置文件,整个过程非常直观。

第一步:创建并设置默认站点

这是最关键的一步,用于拦截所有未知访问。

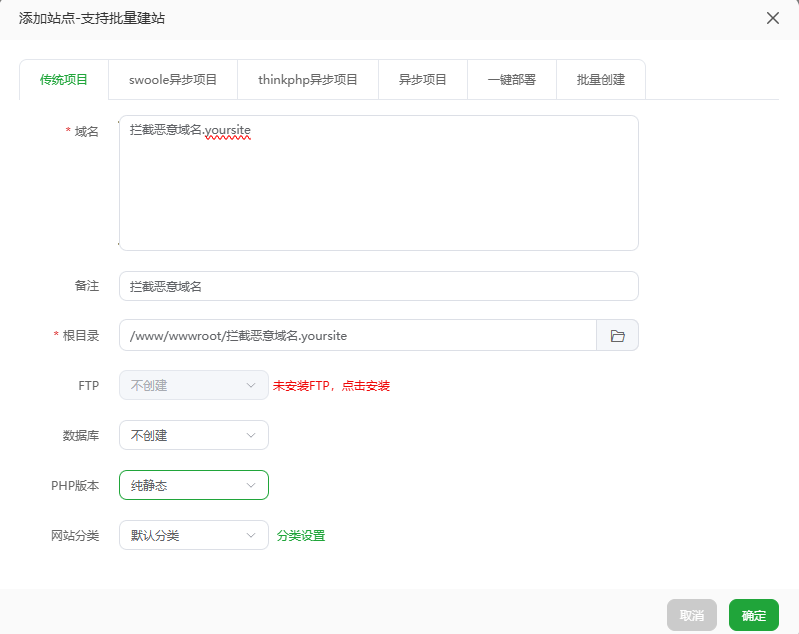

- 登录宝塔面板,进入左侧菜单的 “网站”。

- 点击 “添加站点”。

- 在域名处填写一个无效或随意的名称,例如

default.abc或LanJieYuMing.site(推荐,详见下文)。FTP、数据库等均可不创建。 - 提交后,回到网站列表,在列表最右侧找到 “默认站点” 设置项,点击它,然后选中你刚刚创建的这个站点并提交。

第二步:配置默认站点拦截规则 (HTTP)

- 进入默认站点的 “设置” -> “配置文件”。

- 首先备份配置文件内容,清空原有内容,粘贴以下代码,这是拦截HTTP请求的核心。

server {

listen 80 default_server;

listen [::]:80 default_server;

server_name _;

# 关键代码:返回Nginx特有的444状态码

# 它会直接关闭连接,不发送任何响应,效率最高

return 444;

}

- 保存即可。此时,所有通过HTTP的恶意访问都将被直接拦截。

第三步:配置HTTPS拦截 (防止https://恶意域名访问 )

如果你的网站开启了HTTPS,那么恶意域名也可能通过HTTPS来镜像。我们需要让默认站点也能处理和拒绝SSL请求。

- 临时恢复配置以申请证书:由于拦截配置会导致Let’s Encrypt的文件验证失败,我们需要先将默认站点的配置文件临时改回一个正常的、可访问的状态,并为其绑定一个你自己的、未使用的子域名(如

lanjie.yourdomain.com),确保该子域名已解析到服务器IP。 - 申请SSL证书:在默认站点的 “SSL” 选项卡中,为这个子域名申请一个免费的Let’s Encrypt证书。

- 修改为最终拦截配置:证书申请成功后,再次进入默认站点的 “配置文件”,用以下最终版本的代码覆盖所有内容:

server {

listen 80 default_server;

listen [::]:80 default_server;

listen 443 ssl default_server;

listen [::]:443 ssl default_server;

server_name _;

# 引用刚刚申请的SSL证书 (请替换成你自己的路径)

ssl_certificate /www/server/panel/vhost/cert/block.yourdomain.com/fullchain.pem;

ssl_certificate_key /www/server/panel/vhost/cert/block.yourdomain.com/privkey.pem;

# 关键:直接在SSL握手阶段拒绝连接,比return 444更高效

ssl_reject_handshake on;

# 为HTTP访问提供一个备用拦截

return 444;

}

- 保存配置。现在,无论是HTTP还是HTTPS的恶意访问,都会被我们的“门卫”拒之门外。

效果验证

完成以上所有步骤后,你可以尝试访问那个恶意域名,会发现浏览器提示“连接已重置”或无法访问。同时,检查你自己的网站域名,访问一切正常。至此,问题得到完美解决。

总结

域名恶意解析是一个常见的网站安全和SEO问题。通过在宝塔面板中巧妙地设置一个默认站点,并为其配置强大的Nginx拦截规则(return 444; 和 ssl_reject_handshake on;),我们可以一劳永逸地解决这个问题,有效防止IP直接访问和未知域名镜像,保护我们网站的SEO成果和服务器资源。

希望这篇教程能帮助到遇到同样问题的你!

授权协议: CC BY-NC 4.0 国际许可

本文内容遵循署名-非商业性使用原则,转载需保留作者、原始链接及协议信息,禁止用于任何商业盈利活动。

暂无评论内容